Proteção de E-mail Corporativo

Bloqueie ataques antes de chegarem à sua caixa de entrada

O e-mail é hoje o maior ponto de entrada de ataques

Mesmo com camadas básicas de proteção, a maior parte das ameaças continua chegando ao usuário final.

Dados que comprovam o risco:

98% dos ataques usam engenharia social.

90% das violações envolvem ameaças de dia zero.

Plataformas nativas não conseguem bloquear ataques sofisticados.

No Data Found

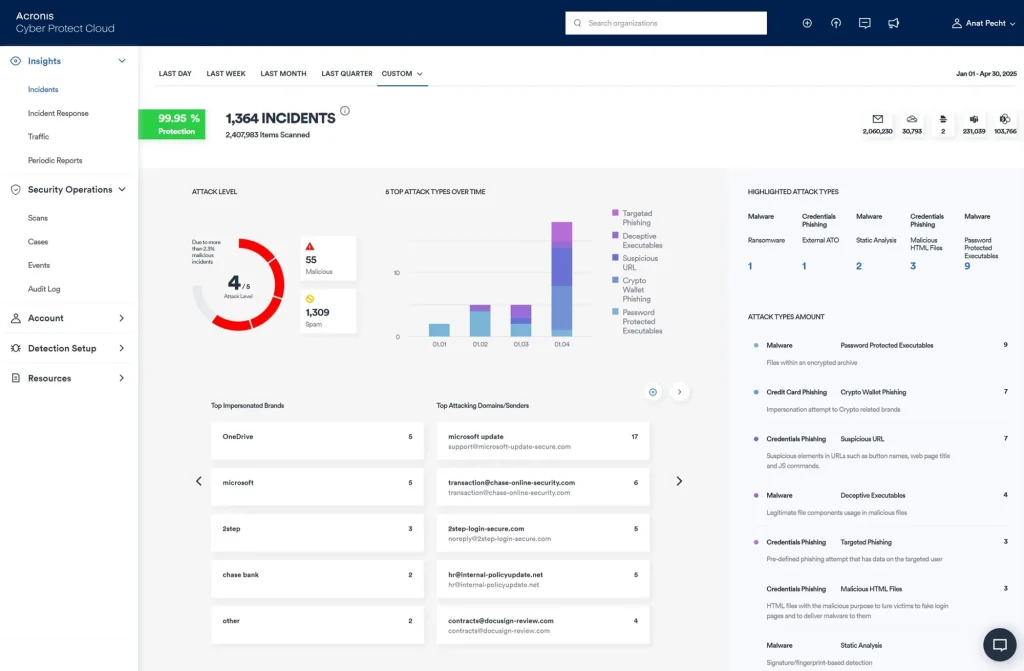

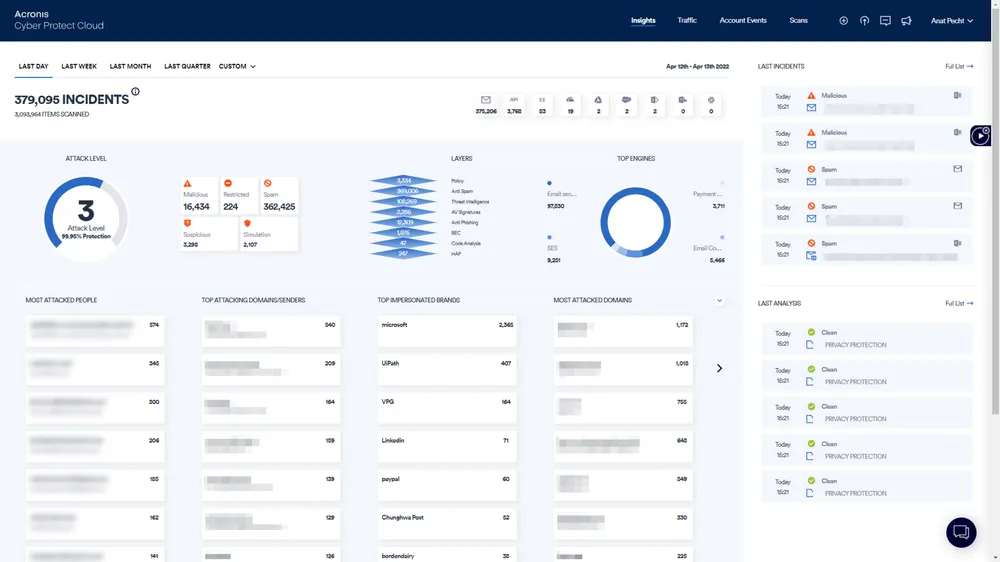

Detecção inteligente e resposta instantânea

Diferente de soluções tradicionais, a segurança Pronnus analisa 100% dos e-mails, anexos e URLs com tecnologias de última geração:

Análise profunda em nível de CPU

Identifica comportamentos maliciosos invisíveis para sandboxes e filtros comuns.

Verificação de reputação e comportamento

URLs, anexos, arquivos compactados, links mascarados e scripts ocultos.

Bloqueio imediato de ameaças avançadas

Phishing, spoofing, ransomware, APTs, BEC, ATO e ataques de dia zero.

Prevenção antes da execução

A mensagem maliciosa é contida antes de chegar ao usuário.

Tipos de ataques que a proteção de e-mail bloqueia

Malware e Ransomware

O malware — como vírus, ransomware, spyware, worms e trojans — costuma ser distribuído por arquivos ou links maliciosos. Novas variantes surgem diariamente, e as soluções tradicionais já não conseguem acompanhar técnicas modernas de evasão nem proteger bem os ambientes de colaboração.

Phishing

Segundo o CSO Online, 91% dos ataques cibernéticos começam por phishing. Esses golpes usam engenharia social para enganar usuários e obter acesso a dados sensíveis, explorando arquivos, URLs e mensagens projetadas para imitar fontes legítimas.

Comprometimento de e-mail corporativo

Os ataques de impostura levam funcionários a agir sem perceber o risco, acreditando estar falando com alguém de confiança. Grande parte das tentativas de BEC não usa arquivos ou links maliciosos, operando apenas com texto, o que dificulta a detecção e aumenta o risco de engano.

Ataques de dia zero e APTs

Ataques de dia zero e APTs são especialmente difíceis de identificar e bloquear. Eles podem permanecer ocultos por meses, explorando vulnerabilidades ainda desconhecidas. Tecnologias tradicionais de detecção, como sandboxes e soluções de CDR, dependem de padrões já mapeados — e esses comportamentos podem ser facilmente ocultados por técnicas de evasão enquanto o arquivo está sendo analisado em ambiente isolado.

Entenda como ataques de dia zero funcionam

Sequestro de contas (ATO)

O sequestro de contas (ATO) virou prática comum no cibercrime. O invasor toma uma conta legítima e a usa para golpes como BEC, fraude financeira e exfiltração de dados. Esses ataques quase nunca apresentam sinais iniciais, e quando são percebidos, o dano já ocorreu.

Spoofing

A proteção de e-mail da Acronis dificulta ataques de spoofing, bloqueando mensagens que tentam imitar remetentes confiáveis. Ela valida domínios, analisa padrões de envio e identifica sinais sutis de falsificação. Com inteligência de ameaças e verificação profunda de autenticidade, impede que e-mails forjados cheguem aos usuários e reduz riscos como BEC e fraudes corporativas.

Comparativo entre soluções

Funcionalidade | Acronis | Microsoft 365 |

|---|---|---|

Detecção em tempo real | < 30 sec | 5 a 20 minutos |

Precisão da detecção | A melhor do setor | Boa |

Detecção de URLs maliciosos

| A melhor do setor

| Média |

Detecção de ataques de dia zero

| A melhor do setor | Limitada |

Serviços de resposta a incidentes

| Incluso | Não disponível

|

Pronto para blindar seu e-mail corporativo?

Converse com nossos especialistas e descubra as ameaças que já estão passando pelo seu sistema.

Perguntas Frequentes (FAQ)

Em quanto tempo a proteção começa a funcionar?

Após a ativação, a solução leva cerca de 10 a 20 minutos para começar a analisar e filtrar todo o tráfego de e-mail. A proteção é progressiva, mas os bloqueios de alto risco começam quase imediatamente.

Preciso alterar meus servidores de e-mail ou infraestrutura?

Não. A integração é totalmente transparente e não exige reconfiguração de servidores, DNS complexos ou migração de caixas. A solução é aplicada como uma camada adicional de segurança. A arquitetura 100% em nuvem garante operação sem interrupções e sem impacto para os usuários.

Como a solução protege contra ransomware?

A proteção ocorre antes da execução do arquivo malicioso, analisando todos os anexos e links com múltiplas camadas de inspeção. Diferente das soluções tradicionais, ela identifica até ameaças de dia zero, mesmo que ainda não existam em bancos de dados antivírus.

A solução bloqueia ataques direcionados (como spear phishing e BEC)?

Sim. A tecnologia foi projetada para detectar alterações sutis de comportamento, padrão típico desses ataques. Com isso, evita as fraudes financeiras mais comuns no ambiente corporativo.

O que acontece quando uma ameaça é detectada?

O e-mail é imediatamente retido, antes de chegar ao usuário. Além disso, ele é classificado por tipo de ameaça, registrado no painel de visibilidade e ainda notificado (caso a empresa deseje alertas automáticos).