Cada endpoint conectado à rede corporativa representa uma potencial vulnerabilidade para ataques cibernéticos. Dispositivos usados por colaboradores para acessar sistemas empresariais podem ser explorados por malware, resultando em vazamento ou roubo de dados confidenciais.

No cenário empresarial atual, a sofisticação dos criminosos cibernéticos está em constante crescimento. Hackers lançam ataques cibernéticos a cada 39 segundos, ou seja, 2.244 ataques diários. Os endpoints são alvos comuns devido ao seu grande número. Segundo o relatório de ameaças da Verizon, 30% das violações de dados envolvem malware em endpoints.

Por isso, é fundamental que as empresas implementem soluções de segurança cibernética eficazes. Essas soluções devem ser capazes de analisar, detectar, bloquear e conter ataques em tempo real. Com o uso da tecnologia de segurança de endpoint, é possível obter visibilidade sobre ameaças, permitindo que as equipes de TI detectem rapidamente e minimizem qualquer impacto na organização.

Nesse artigo vamos explicar quais dispositivos são classificados como endpoint, os diferentes tipos de segurança e a diferença entre firewall e segurança de endpoint.

O Que é Segurança de Endpoint

A segurança de endpoints é crucial para proteger dispositivos como estações de trabalho, servidores e outros equipamentos contra ameaças maliciosas e ataques cibernéticos. Além disso, utilizar um software de segurança de endpoints permite que as empresas protejam dispositivos essenciais para o trabalho, como servidores em rede ou na nuvem.

Os endpoints são fundamentais para o sucesso de uma empresa, fornecendo acesso a arquivos, processos importantes, ativos digitais e colaborando com outros membros da organização. Contudo, esses pontos podem ser alvos estratégicos para invasores. Comparando uma rede ao corpo humano, os endpoints são as aberturas pelas quais “doenças” cibernéticas podem entrar. Sem uma proteção adequada e um sistema de segurança cibernética robusto, a propagação de ameaças cibernéticas torna-se rápida e fácil.

Para garantir a segurança cibernética, é importante adotar medidas de proteção de endpoints. Implementar um software de segurança pode prevenir ataques cibernéticos e proteger dados sensíveis, garantindo a integridade e a continuidade das operações empresariais.

Quais Dispositivos são Classificados Como Endpoints

Qualquer dispositivo que as pessoas utilizem enquanto conectado à sua rede é considerado um endpoint. Diversos tipos de software de segurança de endpoint são desenvolvidos para proteger esses dispositivos.

Exemplos de endpoints incluem:

- Notebooks

- Smartphones

- Tablets

- Impressoras

- Servidores

- Dispositivos médicos

- Scanners portáteis

- Robôs

- Dispositivos de Internet das Coisas (IoT)

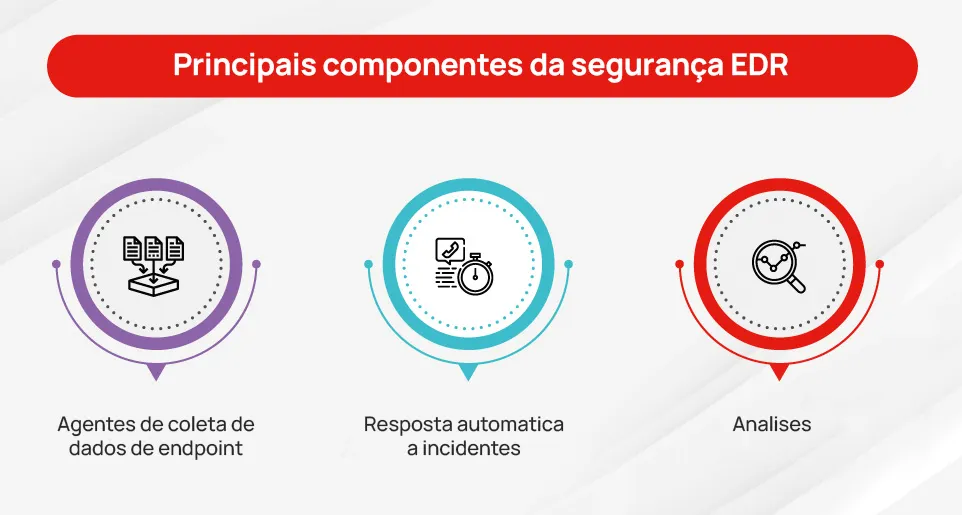

Como Funciona

As soluções de segurança de endpoint protegem dados e fluxos de trabalho em dispositivos conectados à rede corporativa, examinando arquivos com base em informações sobre ameaças na nuvem. Essas soluções de segurança oferecem um console de gerenciamento centralizado para controlar a segurança dos dispositivos, implantam software cliente em cada endpoint e atualizam conforme necessário.

As soluções de segurança de endpoint também monitoram aplicativos e utilizam criptografia para evitar perda de dados. Além disso, detectam e respondem rapidamente a ameaças como malware e ataques avançados, proporcionando maior visibilidade e opções de resposta para enfrentar ameaças.

Por Que a Segurança de Endpoint é Importante?

Cada dispositivo que seus colaboradores usam para se conectar à rede da empresa representa um risco potencial que os criminosos cibernéticos podem explorar para roubar dados corporativos. Com a crescente variedade e número desses dispositivos, a proteção deles se torna mais desafiadora. Por isso, é importante implementar ferramentas e soluções de segurança cibernética para proteger essa linha de frente.

Benefícios da Segurança de Endpoint

A tecnologia de segurança de endpoint desempenha um papel essencial na proteção das organizações contra ameaças cibernéticas. Conheça os principais benefícios de uma abordagem de segurança de endpoint:

- Proteção de Todos os Dispositivos e Dados: Com colaboradores conectados em diferentes tipos de dispositivos, é essencial garantir que eles façam isso com segurança. Isso evita a perda e roubo de dados.

- Proteção do Trabalho Remoto: O aumento do uso de dispositivos está relacionado a novas formas de trabalho remoto. Embora essas políticas aumentem a eficácia das equipes, também criam vulnerabilidades. Proteger esses dispositivos com uma plataforma de segurança de endpoint é crucial para evitar ataques cibernéticos.

- Proteção Sofisticada Contra Ameaças: Hackers estão utilizando métodos de ataque cada vez mais sofisticados para acessar redes corporativas e roubar dados. A segurança de endpoint é fundamental para impedir que criminosos cibernéticos invadam as redes das empresas.

- Proteção de Identidade: À medida que os colaboradores se conectam aos sistemas da empresa através de vários dispositivos e redes, o processo tradicional de proteção do perímetro empresarial se torna inviável. Portanto, a segurança de endpoint garante que a proteção seja implementada nos dispositivos dos colaboradores. Dessa forma, eles podem trabalhar com segurança, independentemente de onde se conectem aos recursos corporativos.

Saiba mais sobre a próxima geração de antivírus

Os Diferentes Tipos de Segurança de Endpoint

Existem diversas estratégias de segurança que você pode implementar para proteger seus endpoints. Aqui estão as mais eficazes:

Segurança da Internet das Coisas (IoT)

O software que protege dispositivos IoT é essencial para as empresas. Além disso, quanto mais dispositivos IoT você tiver, incluindo aqueles utilizados por clientes que podem interagir com sua rede, mais rigorosa deve ser a sua estrutura de segurança. Por isso, cada dispositivo pode servir como ponto de acesso aos seus ativos digitais.

Controle de Acesso à Rede (NAC)

O NAC gerencia quais usuários e dispositivos acessam sua rede e controla suas ações e interações com segmentos específicos. Além disso, firewalls posicionados entre usuários, dispositivos e áreas sensíveis da rede são utilizados para isso.

Prevenção de Perda de Dados (DLP)

A DLP foca na proteção dos recursos de dados mais valiosos contra exfiltração1. Além disso, educar seus colaboradores sobre táticas de phishing e instalar antimalware são formas eficazes de evitar a perda de dados causada por programas maliciosos.

Proteção contra Ameaças Internas

Ameaças internas, por outro lado, originam-se dentro da organização. Portanto, controlar o acesso à rede, monitorar atividades e garantir o encerramento correto das sessões podem proteger seus endpoints. Além disso, ferramentas de acesso Zero Trust2 são essenciais neste contexto.

Classificação de Dados

A classificação de dados ajuda a isolar os dados mais valiosos e vulneráveis, identificando endpoints que possam permitir acesso não autorizado. Por exemplo, representantes de atendimento ao cliente remotos com acesso a informações financeiras confidenciais.

Filtragem de URL

A filtragem de URL bloqueia sites potencialmente maliciosos, impedindo o acesso por usuários internos, geralmente através de firewalls de hardware ou software.

Isolamento do Navegador

O isolamento do navegador executa sessões em um ambiente isolado, prevenindo que códigos maliciosos baixados afetem os ativos digitais protegidos.

Segurança do Perímetro da Nuvem

Proteger recursos da nuvem contra acessos não autorizados é extremamente importante. Firewalls na nuvem e ferramentas de filtragem web baseadas em nuvem podem controlar o acesso a esses recursos.

Criptografia de Endpoint

A criptografia de endpoint assegura que os dados nos dispositivos sejam ilegíveis sem a chave de descriptografia, proporcionando navegação segura e acesso protegido a informações financeiras.

Sandboxing

O sandboxing cria um ambiente que imita o sistema operacional do usuário final, isolando-o de áreas sensíveis da rede. Aplicativos específicos podem ser colocados em sandbox para maior segurança.

Gateways de E-mail Seguros (SEG)

Um SEG inspeciona mensagens de email, identificando e bloqueando links ou arquivos suspeitos para impedir acessos a e-mails potencialmente perigosos.

Por isso, implementar essas estratégias pode, consequentemente, aumentar significativamente a segurança dos seus endpoints e, assim, proteger seus ativos digitais contra diversas ameaças.

Qual a Diferença Entre o Firewall X Segurança de Endpoint

O firewall é essencial para as empresas, pois detecta, elimina e previne infecções por malware em dispositivos. Instalado diretamente em endpoints como laptops, PCs, servidores de rede e dispositivos móveis, esse software verifica arquivos e diretórios, buscando padrões que correspondem às assinaturas de vírus conhecidos. No entanto, para serem eficazes, essas soluções precisam ser constantemente atualizadas para identificar as ameaças mais recentes.

Por outro lado, a segurança de endpoints oferece uma abordagem mais abrangente. Ao invés de focar em um único dispositivo, as soluções de segurança de endpoint protegem toda a rede empresarial, abrangendo todos os dispositivos conectados. Isso garante uma defesa robusta e integrada contra ameaças, proporcionando uma segurança mais eficaz para a empresa como um todo.

Existem algumas diferenças significativas entre a proteção de endpoint e o firewall:

Cobertura de Dispositivos

- Antivírus Tradicional: Protege um único dispositivo, como laptops.

- Segurança de Endpoint: Protege todos os dispositivos conectados na rede corporativa.

Defesa Contra Ameaças

- Antivírus Tradicional: Protege contra malware conhecido.

- Segurança de Endpoint: Oferece proteção holística contra ameaças sofisticadas, como perda de dados, malware sem arquivo e sem assinatura, e ataques de phishing.

Proteção Contínua

- Antivírus Tradicional: Baseia-se na detecção por assinatura e necessita de atualizações manuais.

- Segurança de Endpoint: Conecta-se à nuvem e atualiza automaticamente, garantindo proteção contínua.

Proteção Interna Avançada

- Antivírus Tradicional: Bloqueia malware, mas não protege contra roubo de dados por funcionários.

- Segurança de Endpoint: Utiliza criptografia de dados e controles de acesso para proteger contra vazamento e roubo de dados, além de análise comportamental para detectar ameaças internas e externas.

Controle Administrativo

- Antivírus Tradicional: Requer atualização manual pelos usuários.

- Segurança de Endpoint: Transfere a responsabilidade para a equipe de TI ou segurança, eliminando o risco de erro humano.

Controle em Toda a Empresa

- Antivírus Tradicional: Notifica apenas o usuário e requer análise manual de ameaças.

- Segurança de Endpoint: Fornece um portal centralizado para monitoramento, configuração e resolução de problemas remotamente, agilizando processos e economizando tempo.

Integração

- Antivírus Tradicional: Opera como um programa único e específico.

- Segurança de Endpoint: Oferece integração de várias soluções em um conjunto, proporcionando proteção abrangente.

Como a Pronnus Pode Ajudar

A Pronnus é sua parceira de confiança em segurança de endpoints, oferecendo soluções robustas e eficazes para proteger seus dispositivos e dados empresariais. Além disso, utilizamos tecnologia avançada para monitorar e neutralizar ameaças em tempo real, garantindo assim a integridade e confidencialidade das informações.

Nossa equipe de especialistas fornece suporte contínuo e soluções personalizadas, assegurando que sua infraestrutura de TI esteja sempre protegida contra cibercriminosos. Fale com a gente e mantenha sua empresa segura com proteção de endpoints de última geração.

- A exfiltração de dados é o roubo ou a movimentação não autorizada de dados de dispositivos pessoais ou corporativos por meio de ataques cibernéticos. ↩︎

- O Zero Trust é uma filosofia de segurança que não confia em ninguém dentro ou fora da rede sem verificação completa de identificação, assumindo que ameaças estão sempre presentes e cada tentativa de acesso é uma potencial ameaça. ↩︎